Создание keytab-файла

A How-to article is an action-oriented type of document. It explains how to perform a specific task or solve a problem, and usually contains a sequence of steps. Start with a short introductory paragraph that explains what users will accomplish by following this procedure, what they need to perform it for, or define the target audience of the doc.

Действия перед созданием keytab-файла

Перед созданием keytab-файла следует для каждого SPN убедиться, что он не зарегистрирован в Active Directory. Сделать это можно с помощью команды setspn -Q <SPN>, где <SPN> имеет следующий вид: HTTP/<полное доменное имя (FQDN) узла кластера>@<realm имя домена Active Directory в верхнем регистре>.

Проверить наличие SPN (Service Principal Name).

Запустите "powershell" и запросите SPN.

setspn -Q HTTP/ar.contoso.com@YOUR_REALMВведите SPN, который вы хотите использовать для аутентификации.

На экране должно появиться сообщение об успешном выполнении.

Создайте keytab-файл.

It is good practice to list the prerequisites that are required or recommended.

Make sure that:

First prerequisite

Second prerequisite

How to perform a task

Some introductory information.

Step with a code block

run this --thatStep with a link

Step with a list.

List item

List item

List item

Конечно! Настройка файла keytab — это важный шаг для Kerberos, особенно если вы хотите использовать автоматизированные процессы аутентификации без ввода паролей. Вот дополненная инструкция с учетом настройки файла keytab:

Шаг 1: Подготовка среды

Убедитесь, что у вас есть:

Windows Server (2008 или новее).

Active Directory (AD) установлен и настроен.

Клиенты Windows, которые будут использовать SSO.

Шаг 2: Настройка Active Directory

Создайте учетные записи пользователей:

Откройте "Active Directory Users and Computers".

Создайте новых пользователей или используйте существующих.

Настройте SPN (Service Principal Name):

SPN используется для идентификации сервиса в Kerberos.

Используйте команду

setspnв командной строке для регистрации SPN:setspn -A HTTP/webserver.domain.com DOMAIN\service_account

Шаг 3: Генерация ключей и создание keytab файла

Создайте keytab файл:

Для этого можно использовать команду

ktpass. Эта утилита позволяет создать keytab файл, который связывает учетную запись в AD с ключами Kerberos.Откройте командную строку с правами администратора и выполните команду:

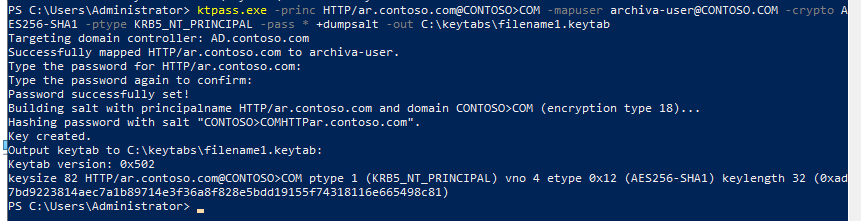

ktpass -princ HTTP/webserver.domain.com@YOUR_REALM -mapuser DOMAIN\service_account -pass YourPassword -ptype KRB5_NT_PRINCIPAL -out C:\path\to\your\keytabfile.keytabktpass.exe -princ HTTP/ar.contoso.com@CONTOSO.COM -mapuser archiva-user@CONTOSO.COM -crypto AES256-SHA1 -ptype KRB5_NT_PRINCIPAL -pass * +dumpsalt -out C:\keytabs\filename1.keytabЗамените

YOUR_REALMна ваш домен в форматеEXAMPLE.COM, аC:\path\to\your\keytabfile.keytab— на желаемый путь к вашему keytab файлу.

Проверьте созданный keytab файл:

Убедитесь, что файл создан и доступен для чтения приложению, которое будет его использовать.

Шаг 4: Настройка сервера приложений

Настройте ваше приложение:

Убедитесь, что приложение поддерживает аутентификацию Kerberos и может использовать keytab файл.

Включите аутентификацию Windows на веб-сервере (IIS, Apache и т.д.).

Включите аутентификацию Kerberos:

В IIS:

Откройте настройки сайта.

Перейдите в "Authentication".

Включите "Windows Authentication" и отключите "Anonymous Authentication".

Шаг 5: Настройка клиентов

Настройте браузеры:

В большинстве случаев вам нужно настроить браузеры для использования аутентификации Windows.

Например, для Internet Explorer и Edge добавьте ваш сайт в "Локальные интрасетевые сайты".

Убедитесь, что часы на клиентах и сервере синхронизированы. Kerberos чувствителен к времени.

Шаг 6: Тестирование

Проверьте работу SSO:

Попробуйте зайти на веб-приложение с компьютера, который принадлежит домену.

Убедитесь, что аутентификация проходит без запроса пароля.

Диагностика ошибок:

Используйте утилиту

klistдля просмотра кэша билетов Kerberos.Проверьте журналы событий на сервере и клиенте на наличие ошибок.

Шаг 7: Обслуживание и мониторинг

Регулярно проверяйте конфигурацию и работоспособность:

Следите за обновлениями и изменениями в инфраструктуре.

Периодически проверяйте SPN и учетные записи пользователей.

Эта инструкция теперь включает в себя шаги по созданию и использованию keytab файла, что поможет вам успешно настроить SSO с использованием Kerberos на Windows Server. Если у вас возникнут вопросы, не стесняйтесь обращаться за дополнительной помощью!

Чтобы настроить приложение для работы в доверенных сетях с использованием браузера Microsoft Edge, вам нужно выполнить несколько шагов. Вот пошаговая инструкция:

Шаг 1: Добавление сайта в доверенные сайты

Откройте Панель управления:

Нажмите

Win + R, введитеcontrolи нажмитеEnter.

Перейдите в "Свойства Internet":

В панели управления выберите "Сеть и Интернет", затем "Свойства браузера".

Добавьте сайт в доверенные сайты:

Перейдите на вкладку "Безопасность".

Выберите "Доверенные сайты" и нажмите кнопку "Сайты".

В поле "Добавить этот веб-сайт в зону" введите URL вашего приложения (например,

http://yourapp.example.com) и нажмите "Добавить".Убедитесь, что флажок "Требовать проверку HTTPS для всех сайтов в этой зоне" отключен (если вы используете HTTP).

Настройте уровень безопасности:

На той же вкладке "Безопасность" нажмите "Уровень по умолчанию" или настройте уровень безопасности в соответствии с требованиями вашего приложения.

Шаг 2: Настройка Kerberos аутентификации

Откройте настройки Edge:

Нажмите на три точки в правом верхнем углу и выберите "Настройки".

Перейдите в "Конфиденциальность, поиск и службы":

Найдите раздел "Безопасность".

Настройте браузер для использования аутентификации Windows:

Перейдите в настройки о конфиденциальности и убедитесь, что включена опция "Разрешить Windows Authentication" (если доступно).

Шаг 3: Тестирование доступа

Перезапустите Edge.

Откройте ваше приложение:

Введите URL в адресной строке и проверьте, выполняется ли аутентификация автоматически без запроса на ввод учетных данных.

Дополнительные настройки (если необходимо)

Если ваше приложение использует Kerberos, убедитесь, что SPN настроен правильно и время на клиентских и серверных машинах синхронизировано.

Проверьте настройки групповых политик (если применимо), которые могут влиять на аутентификацию в браузере.

Если у вас возникнут вопросы или потребуется дополнительная информация, дайте знать!